احراز هویت دو عاملی و چند عاملیMulti Factor Authentication

احراز هویت، اولین گام در فرایند کنترل دسترسی است. احراز اصالت چند عاملی ( Multi Factor Authentication - MFA ) متشکـل از مجموعـه کاملـی از روشهـا و فرآینـدهای استاندارد، قابـل اعتماد، امن و کاربرپسنــد برای احراز اصــالت اسـت که با هدف تحقـق مفهــوم احراز هویت قوی برای ورود کاربران به سامانهها، تجهیزات و برنامههای کاربردی توسعه یافته است.

سامانه احراز هویت چند عاملی و دو عاملی

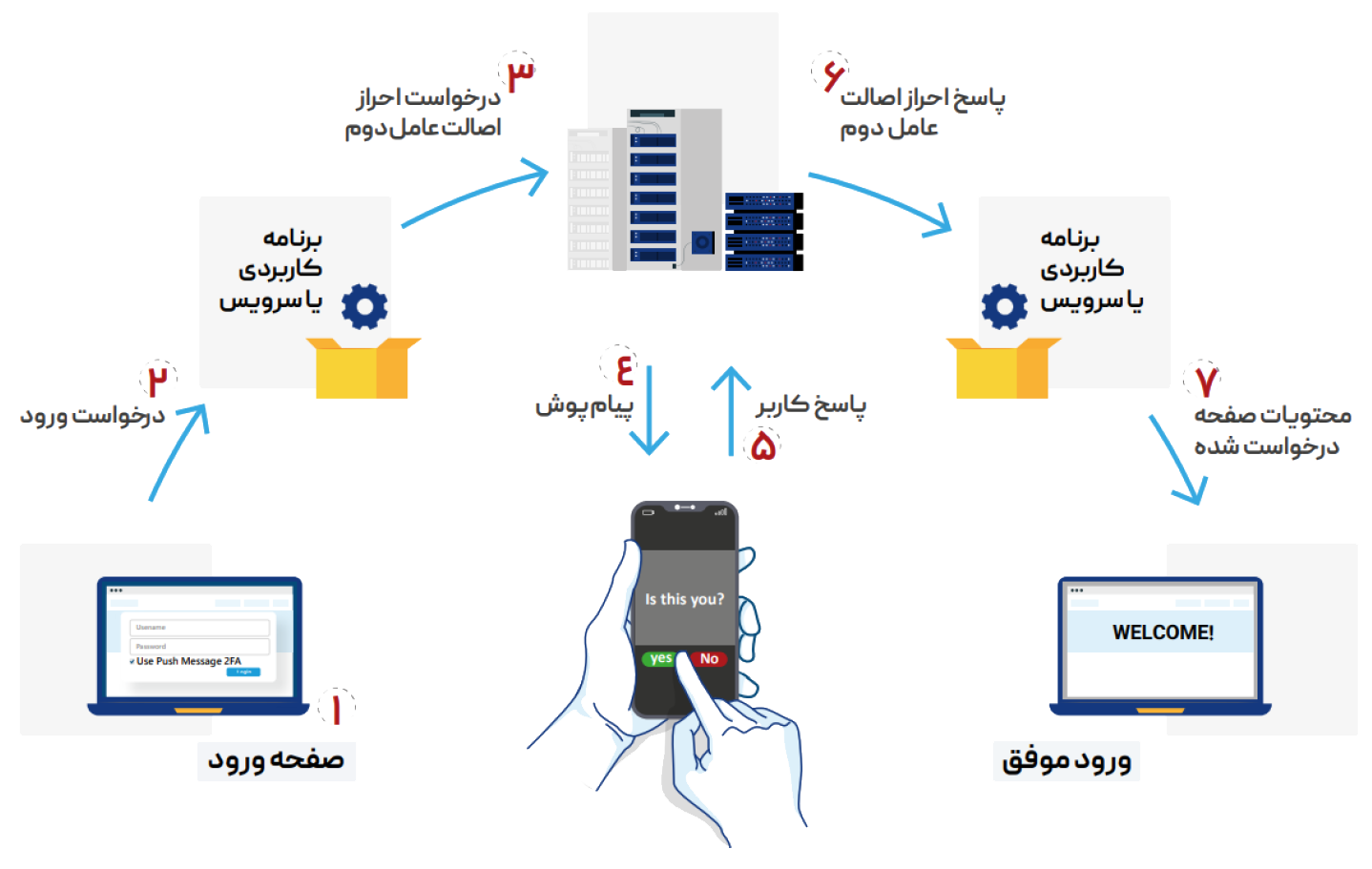

از نظر تجربه کاربری، تمرکز سیستم احراز اصالت چند عاملی MFA بر روی تلفنهای همراه هوشمند است. چرا که از یک سو این دستگاهها همواره در دسترس کاربران هستند و از سوی دیگر از انعطاف پذیری و قدرت پردازشی قابل قبولی برای تحقق روالها، پروتکلها و الگوریتمهای امن برخوردار میباشند. سیستم احراز اصالت چند عاملی MFA ، فرآیندهای احراز اصالت استاندارد مبتنی بر پیامهای Push ، کدهای TOTP و HOTP ، و همچنین روال احراز اصالت بدون کلمه عبور مبتنی بر QR-Code را در قالب اپلیکیشن موبایل اختصاصی بر روی انواع تلفنهای همراه ارائه میدهد. در شکل زیر روند احراز اصالت مبتنی بر پیام پوش با استفاده از سیستم احراز اصالت چندعاملی در یک سناریوی نمونه نشان داده شده است. همانطور که در شکل مشاهده می شود، سیستم بدون کاستن از ویژگیهای امنیتی احراز اصالت بر اساس کلمه عبور، یک لایه احراز اصالت که مستلزم تعامل مستقیم اما کمینه کاربر با تلفن همراه است را اضافه می نماید .

به منظور بهره برداری حداکثری از سیستم احراز اصالت MFA، امکانات مدیریت احراز اصالت از جمله افزودن یا حذف کاربر (به صورت فردی یا گروهی)، سیاستگذاری احراز اصالت و اخذ انواع گزارشهای احراز اصالت و درخواستهای ورود تدارک دیده شده است. سامانه ها و برنامه های کاربردی استفاده کننده از سیستم احراز اصالت MFA می توانند از طریق APIهای تدارک دیده شده، امکانات مدیریت احراز اصالت مورد نظر را به داشبورد مدیریتی سامانه خود بیافزایند. به این ترتیب، مدیران سامانه ها و برنامه های کاربردی می توانند به طور یکپارچه و از داشبورد واحد سیاست گذاریها، تنظیمات و گزارشگیری های مربوط به احراز اصالت را به انجام رسانند .

ویژگیهای سامانه احراز اصالت چندعاملی

امنسازی سازمان/کاربر در مقابل حملات جعل هویت

* مهندسی اجتماعی

* فیشینگ

* حملات مردی در میان

* حملات brute-force به کلمات عبور

* سرقت اطلاعات مرتبط با ورود کاربر

تنوع روشهای سیاستگذاری

* سامانه، کاربر و گروههای کاربری

* زمان-مکان (آدرس IP و موقعیت جغرافیایی)

* سرویسدهندهی اینترنت

* ریسک

* ويژگیهای تلفن همراه

تنوع روشهای احراز اصالت چندعاملی

* یکبار رمزهای TOTP و HOTP

* پیامهای پوش (Push Notification)

* احراز اصالت بدون کلمه عبور با QRCode

* یکبار رمزهای پیامکی و ایمیلی

* توکنهای امنیتـی

* تماسهای صوتی

سهولت یکپارچهسازی

* انواع نرمافزارهای تحت وب

* انواع توزیعهای سیستمعامل لینوکس

* تجهیزات زیرساختـی شبکه (Cisco, Fortigate و …)

* انواع تجهیزات مدیریت دسترسـیهای ویژه (PAM)

* ارائه پروتکلهای SSO و APIهای RESTFul برای یکپارچهسازی با انواع سامانههای نرم افزاری

سهولت کاربری در عین امنیت

* نرمافزار تلفن همراه چندزبانه

* سهولت فرآیند احراز اصالت در عین امنیت

* رابط کاربری ساده و سلفسرویس

* پشتیبانی از انواع سیستمعاملهای تلفن همراه

* استفاده از حسگرهای بایومتریک تلفن همراه برای امنیت بیشتر

*یکپارچهسازی سریع و آسان با فرآیند ورود انواع سیستمعاملها

قابل اتکا

* اتکاپذیری از طریق HA و Load Balancing

* ارایه راهکارهای آفلاین برای شرایط بحرانی

* ارایه سرویس با اتکاپذیری ٪۹۹/۹۹۹

* خدمات پس از فروش ۸*۵ و ۷×۲۴

رویدادنگاری

* رویدادنگاری از کلیهی نشستها

* امکان ارسال رویداد برای انواع سامانههای SIEM

* نمایش انواع گزارشهای ممیزی در داشبورد مدیریتـی

احراز هویت از طریق

* ارسال پیامک

* تماس صوتی

* کد QR

* اعلان تلفن همراه (Push Notification)

* رمز یکبار مصرف مبتنی بر زمان (TOTP)

استاندارد و منطبق بر الزامات

* Zero Trust

* FIDO U2F/UAF

* NIST SP 800-63-3

* FIPS CAVP from NIST

* EPCS

کنترلهای امنیتی CIS

ژوئن 18, 2024CIS چیست؟ مرکز امنیت اینترنت(Center for Internet Security) یک نهاد غیرانتفاعی و مردم نهاد است که در سال 2000، به صورت یک پویش محدود توسط گروهی از متخصصان امنیت سایبری با هدف شناسایی رایجترین و مهمترین حملات سایبری در سطح...

IAM vs PAM

می 19, 2024چیستی مدیریت دسترسی هویت؟در فضای امنیت سایبری، مدیریت دسترسی هویت (IAM) به عنوان یک ستون اساسی و اساسی وجود دارد که ترددهای کاربران به داراییهای دیجیتال را تنظیم و ایمن میکند. IAM شامل فرآیندهایی از قبیل AAA است(اعلام هویت identification، احراز...

امنیت مبتنی بر اعتماد صفر

آوریل 27, 2024رویکرد استراتژیک با تکیه بر مدل اعتماد صفر در امنیت سایبری در دنیای کنونی وقتی از دیدگاه امنیت سایبری به مسائل نگاه کنیم اعتماد مطلق و بی چون و چرا توجیهی نداشته و باید هموار در هر مرحله از تعاملات،...